文章参考:https://www.freebuf.com/articles/network/347048.html

信息收集:收集的内容包括目标系统的组织架构、IT资产、敏感信息泄露、供应商信息等各个方面,通过对收集的信息进行梳理,定位到安全薄弱点,从而实施下一步的攻击行为。

企业资产信息收集

- 小蓝本:https://sou.xiaolanben.com

- 企查查:https://www.qcc.com

- 天眼查:https://www.tianyancha.com

- 爱企查:https://aiqicha.baidu.com

- 快查:https://www.kuaicha365.com

1、小蓝本使用技巧

这里分享一下企查查和小蓝本相关的操作,我们在平常对于某一个站点目标进行打点的时候,会经常碰到要收集该目标的相关资产或者说收集到的资产不全。可以利用企查查和小蓝本的作用了,特别是里面的vip付费的模块(咸鱼),可以很大程度的帮我们快速找到对应的目标的相关资产。

比如下面拿企查查查询某个资产,然后可以特别关注下面的知识产权:

下面的域名收集起来,然后使用灯塔ARL或者oneforall子域名收割机去跑相关资产的子域名,然后进行去重,然后就可以收集到很多可以打点的资产了

还有就是微信小程序的一个收集了,有些时候web端没有账号密码进不去,那么我们就可以尝试下在微信小程序进行一波打点,然后通过微信小程序的一个漏洞打点然后再到web端

力推小蓝本可以直接新媒体 能查到公司旗下有哪些公众号小程序或者APP

下面推荐一下狼组大佬的爬虫工具,专门针对于企查查和小蓝本的一些付费功能的信息基于各大API的一款企业信息查询工具,为了更快速的获取企业的信息,省去收集的麻烦过程,web端于plat平台上线:wgpsec/ENScan_GO: https://github.com/wgpsec/ENScan_GO 最新版已经实现能接入MCP服务。

一个简单的bat脚本实现一键点击收集多个公司的信息。bat脚本如下:

chcp 65001

@echo off

for /F %%i in (targets.txt) do (

enscan.exe -n %%i

)

pause2、google浏览器使用技巧

Google语法进行一个资产的收集,在以前学校的一些身份证和学号信息经常能够利用这些语法找到的。

一小部分整理:

1.site:域名 intext:管理|后 台|登陆|用户名|密码|验证码|系统|帐号|manage|admin|login|system

2.site:域名 inurl:login|admin|manage|manager|admin_login|login_admin|system

3.site:域名 intext:”手册”

4.site:域名 intext:”忘记密码”

5.site:域名 intext:”工号”

6.site:域名 intext:”优秀员工”

7.site:域名 intext:”身份证号码”

8.site:域名 intext:”手机号”

再推荐一款工具,把你想检索的关键字放进去,然后这个工具给你相关信息搜集的Google语法:谷歌语法生成器

3、Pentest-Tools-Framework

Pentest-Tools-Framework是一个专为渗透测试设计的框架,其中包含了大量漏洞利用脚本、漏洞扫描器以及渗透测试工具。它是一款功能十分强大的框架,并给广大渗透测试初学者们提供了大量的工具,它甚至还可以帮助我们成功利用各种内核漏洞以及网络漏洞。

懒人版,在线网站如下:https://app.pentest-tools.com/scans/new-scan

我下面进行对一个企业src的域名进行子域名挖掘,一分钟的时间就挖掘出来了62个子域名,且使用十分简单。可以看到这个侦察工具这里,有一个Google黑客

里面直接把一些重要的查询功能点都给你列出来

域名收集

1、灯塔ARL:https://github.com/Aabyss-Team/ARL?tab=readme-ov-file

2、Oneforall子域名收集:https://github.com/shmilylty/OneForAll

3、Subfinder子域收割机:https://github.com/projectdiscovery/subfinder

4、fofa、hunter等信息收集

存活探测

httpx是一个快速且多用途的 HTTP 工具包,允许使用 retryablehttp库运行多个探测

https://github.com/projectdiscovery/httpx

支持多种基于 HTTP 的探测。默认从 https 自动智能回退到 http。支持主机、URL 和 CIDR 作为输入。处理边缘情况,执行重试、退避等以处理 WAF。

综合扫描工具

1、EZ:https://docs.ezreal.cool/docs/Disclaimer —使用手册

2、Xray:

3、goby:

技巧

1、零零信安

在攻防演练中,攻击队不仅会利用信息系统的各类漏洞和口令攻击方法,更会在影子资产、移动应用中寻找攻击点。而在实战攻防中,攻击者则会在此基础上,加入大量基于邮箱和人员的攻击(例如钓鱼)、在泄露的文档和代码中寻找攻击点、针对企业VIP(高管、IT管理员等)进行信息化攻击、利用暗网中的情报数据(例如社工库、租用/购买勒索软件等)以及针对M&A和供应链的风险进行攻击。攻击面查询和收敛平台——0.zone(登录网址:https://0.zone),它是一个免费的外部攻击面管理SaaS平台,供红蓝队使用,为防御者提供攻击者视角下的企业外部攻击面数据,减少攻防信息差,以促进企业攻击面的收敛和管理。

使用技巧:搜索框输入企业名称获得攻击面报告,可以实现报告导出。

2、DNS共享记录

DNS(Domain Name Server,域名服务器)是进行域名(domain name)和与之相对应的IP地址 (IP address)转换的服务器。DNS中保存了一张域名(domain name)和与之相对应的IP地址 (IP address)的表,以解析消息的域名,即保存了IP地址和域名的相互映射关系。域名是Internet上某一台计算机或计算机组的名称,用于在数据传输时标识计算机的电子方位(有时也指地理位置)。域名是由一串用点分隔的名字组成的,通常包含组织名,而且始终包括两到三个字母的后缀,以指明组织的类型或该域所在的国家或地区。也正是因为DNS的存在,访问相应服务只需记住域名,不需要记住无规则的ip地址。DNS服务器端口: tcp/udp 53

常用DNS解析记录

| A 记录 | 将域名指向一个 IP 地址(外网地址) |

| CNAME 记录 | 将域名指向另一个域名,再由另一个域名提供 IP 地址(外网地址) |

| MX 记录 | 电子邮件交换记录,记录一个邮件域名对应的IP地址,设置邮箱,让邮箱能收到邮件 |

| NS 记录 | 域名服务器记录,记录该域名由哪台域名服务器解析。如将子域名交给其他 DNS 服务商解析 |

| AAAA 记录 | 将域名指向一个 IPv6 地址 |

| SRV 记录 | 用来标识某台服务器使用了某个服务,常见于微软系统的目录管理 |

| TXT 记录 | 对域名进行标识和说明,绝大多数的 TXT 记录是用来做 SPF 记录(反垃圾邮件) |

可以通过查询共享DNS服务器的主机来获取到相关的域名,一般多是用于自建DNS服务器。如果是公开的DNS服务器,那么查询的效果将会特别差。

工具:在线工具:https://www.itdog.cn/dns/

nslookup:例如:查询目标是否存在自建的NS服务器:nslookup -query=ns baidu.com 8.8.8.8

3、whois/IP反查/域名解析

通过whois信息可以获取注册人的关键信息。如注册商、联系人、联系邮箱、联系电话,也可以对注册人、邮箱、电话反查域名,也可以通过搜索引擎进一步挖掘域名所有人的信息。深入可社工、可漏洞挖掘利用。

IP反查也是如此,目标可能存在多个域名绑定于同一ip上,通过ip反查可以获取到其他域名信息。比如旁站。

通过获取目标真实IP后,进行反查的旁站更真实。查询站点需复杂性,单一的站点会有反查不出信息的可能。大型企业不同的站点收录可能不一样,个人推荐3个不同站点反查

站长之家网址:https://whois.aizhan.com/ 微步在线也可以根据IP、邮箱等查询历史域名

下面以阿里的为例,可以看到该IP解析之后的信息,可以看到这个IP的备案信息包括这个IP解析出来的域名详细信息,这些信息对于我们后面的渗透测试来讲,很有帮助的

4、证书查询

https://crt.sh/ 、 https://uutool.cn/ssl-check/ 、https://www.cnblogs.com/sakimir/articles/15786803.html

5、小程序、APP、PC应用资产收集

6、真实IP查找

CDN判断:多地ping,全球ping,查看解析IP是否一致;

NSlookup:通过nslookup查看不同DNS域名解析情况来判断是否使用了CDN;

在线检测:https://www.cdnplanet.com/tools/cdnfinder/;

通过https证书:有的cdn颁发的证书带有cdn名称,可通过https证书进行cdn识别;

真实IP查找:通过查询历史DNS记录站点在做CDN之前可能将域名解析到真实IP,通过查询DNS历史记录可能会找到CDN使用前的真实IP,https://dnsdb.io/zh-cn/https://x.threatbook.cn/http://toolbar.netcraft.com/site_report?url=http://viewdns.info/http://www.17ce.com/https://community.riskiq.com/http://www.crimeflare.com/cfssl.html;子域查询法:CDN服务的使用成本还是挺高的,所以很多的站点只对流量大的主站做了CDN,这种情况下我们通过子域枚举就能获取到子站的真实IP,再进行C段;全球ping:很多CDN厂商因为某些原因仅对国内线路做了解析,这种情况下使用国外主机直接访问就可能获取到真实IP;通过网站漏洞,如:phpinfo;需要找xiaix.me网站的真实IP,我们首先从apnic获取IP段,然后使用Zmap的banner-grab扫描出来80端口开放的主机进行banner 抓取,最后在http-req中的Host写xiaix.me;利用应用功能,抓取反向连接查找服务器IP,或者根据应用返回/报错查看。

通过IP地址注册信息查询:https://ipwhois.cnnic.net.cn/

C段扫描

rustscan:速度快;

nmap:端口扫描神器;—kali自带

masscan:端口扫描神器 —kali自带

goby:图形化直观,支持漏洞验证,端口扫描;

fscan:速度快,主机存活探测、端口扫描、常见服务的爆破。

一些WAF绕过

往往触发WAF的是一些主动的信息收集过程,包括指纹识别、路径探测等等

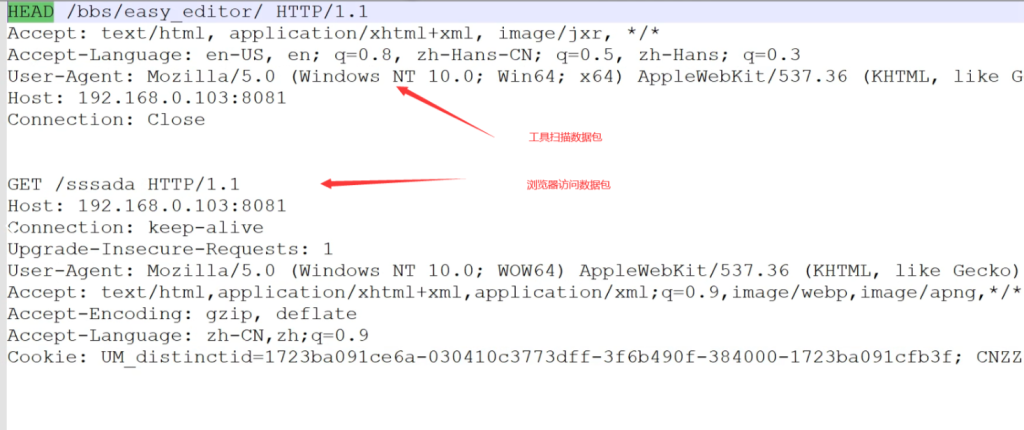

1、对比工具和用户正常访问数据包

2、延时技术

对工具访问时间做限制,防止访问太过频繁被Ban

3、模拟搜索引擎请求头User-Agent就可以了

这项也常常用在反爬绕过上,网站常常不会对一些官方爬虫工具进行限制,例如谷歌百度等搜索引擎

百度:

"Mozilla/5.0 (compatible; Baiduspider/2.0; +http://www.baidu.com/search/spider.html)"

百度图片

"Baiduspider-image+(+http://www.baidu.com/search/spider.htm)"

百度最新UA如下:

PC:

Mozilla/5.0 (compatible; Baiduspider-render/2.0; +http://www.baidu.com/search/spider.html)

移动:

Mozilla/5.0 (iPhone; CPU iPhone OS 9_1 like Mac OS X) AppleWebKit/601.1.46 (KHTML, like Gecko) Version/9.0 Mobile/13B143 Safari/601.1 (compatible; Baiduspider-render/2.0; +http://www.baidu.com/search/spider.html)

360搜索

"Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0);"

360网站安全检测

"360spider (http://webscan.360.cn)"

Google

"Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html)"

Google图片搜索

"Googlebot-Image/1.0"

Adwords移动网络

"AdsBot-Google-Mobile (+http://www.google.com/mobile/adsbot.html) Mozilla (iPhone; U; CPU iPhone OS 3 0 like Mac OS X) AppleWebKit (KHTML, like Gecko) Mobile Safari"

微软 bing,必应

"Mozilla/5.0 (compatible; bingbot/2.0; +http://www.bing.com/bingbot.htm)"

腾讯搜搜

"Sosospider+(+http://help.soso.com/webspider.htm)"

搜搜图片

"Sosoimagespider+(+http://help.soso.com/soso-image-spider.htm)"

雅虎英文

"Mozilla/5.0 (compatible; Yahoo! Slurp; http://help.yahoo.com/help/us/ysearch/slurp)"

雅虎中国

"Mozilla/5.0 (compatible; Yahoo! Slurp China; http://misc.yahoo.com.cn/help.html)"

搜狗图片

"http://pic.sogou.com" "Sogou Pic Spider/3.0(+http://www.sogou.com/docs/help/webmasters.htm#07)"

搜狗

"Sogou web spider/4.0(+http://www.sogou.com/docs/help/webmasters.htm#07)"

网易有道

"Mozilla/5.0 (compatible; YoudaoBot/1.0; http://www.youdao.com/help/webmaster/spider/; )"

瑞典 Speedy Spider

"Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US) Speedy Spider (http://www.entireweb.com/about/search_tech/speedy_spider/)"

俄罗斯 yandex

"Mozilla/5.0 (compatible; YandexBot/3.0; +http://yandex.com/bots)"

宜搜 EasouSpider

"Mozilla/5.0 (compatible; EasouSpider; +http://www.easou.com/search/spider.html)"

华为赛门铁克蜘蛛

"HuaweiSymantecSpider/1.0+DSE-support@huaweisymantec.com+(compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR ; http://www.huaweisymantec.com/cn/IRL/spider)"

华为赛门铁克科技有限公司网页信誉分析系统的一个页面爬取程序,其作用是用于爬取互联网网页并进行信誉分析,从而检查该网站上的是否含有恶意代码。

七牛镜像蜘蛛

qiniu-imgstg-spider-1.0

监控宝

"Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; JianKongBao Monitor 1.1)"

DNSPod监控

DNSPod-Monitor/2.0

俄罗斯 LinkpadBot

Mozilla/5.0 (compatible; LinkpadBot/1.06; +http://www.linkpad.ru)

英国 MJ12bot

"Mozilla/5.0 (compatible; MJ12bot/v1.4.0; http://www.majestic12.co.uk/bot.php?+)"4、代理池技术